W dobie cyfryzacji ochrona danych i bezpieczeństwo informatyczne stały się jednymi z najważniejszych wyzwań, przed którymi stają użytkownicy i organizacje. W odpowiedzi na te potrzeby powstało wiele technologii, z których jedną z najbardziej zaawansowanych i skutecznych jest Trusted Platform Module (TPM). Ten artykuł wyjaśni, czym jest TPM, jak działa, jakie ma zastosowania oraz dlaczego jego rola w świecie technologii wciąż rośnie.

Czym dokładnie jest Trusted Platform Module?

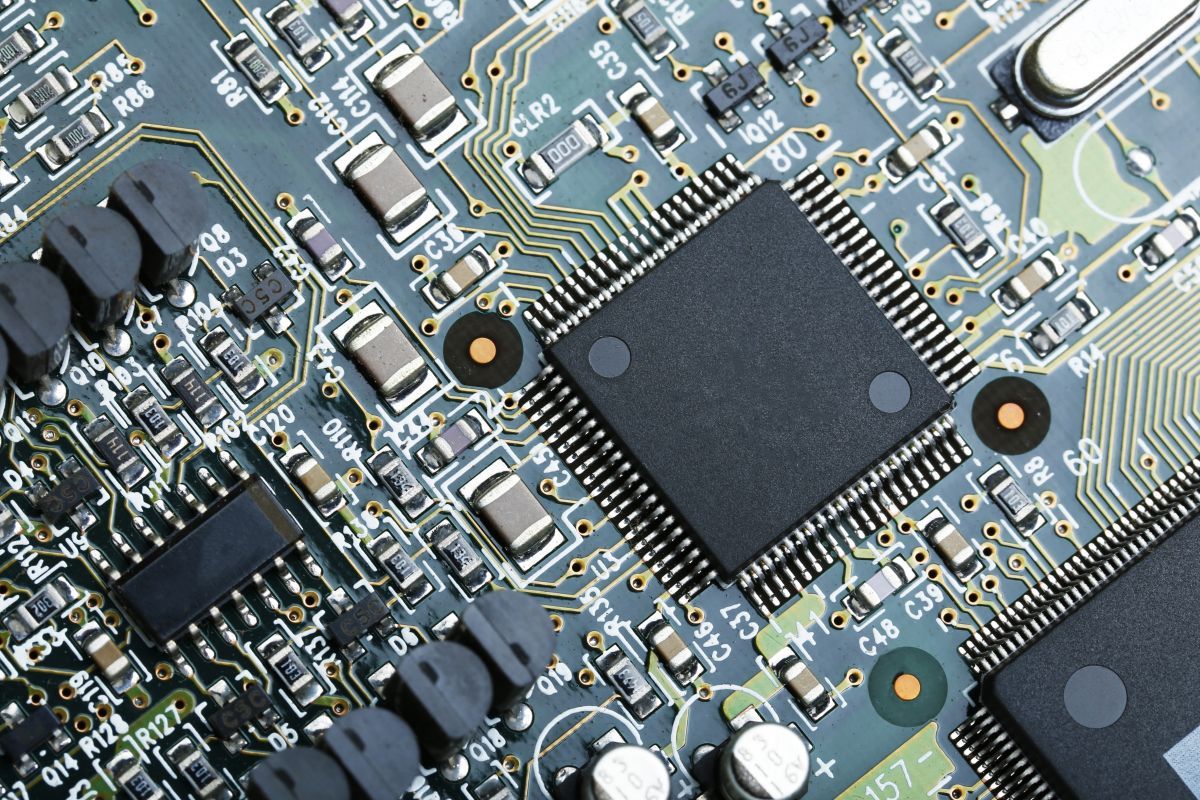

Trusted Platform Module (TPM) to dedykowany układ scalony, który znajduje się na płycie głównej komputera. Jego główną funkcją jest zapewnienie sprzętowego poziomu ochrony danych i zarządzanie kluczami kryptograficznymi w sposób odporny na różnego rodzaju zagrożenia. W przeciwieństwie do rozwiązań opartych wyłącznie na oprogramowaniu, TPM działa niezależnie od systemu operacyjnego i innych komponentów sprzętowych. To czyni go trudnym do obejścia lub zhakowania.

TPM pełni rolę "zaufanego strażnika" w komputerze, nadzorując kluczowe operacje związane z bezpieczeństwem, takie jak szyfrowanie danych, weryfikacja integralności systemu operacyjnego czy bezpieczne logowanie. Jego działanie opiera się na standardach opracowanych przez organizację Trusted Computing Group (TCG), która od ponad dwóch dekad rozwija technologie związane z zaufanym przetwarzaniem.

Historia i rozwój technologii TPM

Technologia TPM powstała z inicjatywy organizacji Trusted Computing Group (TCG), założonej w 2003 roku przez czołowe firmy technologiczne, takie jak IBM, HP, Intel czy Microsoft. Celem TCG było opracowanie standardów umożliwiających zaufane przetwarzanie danych w nowoczesnych systemach komputerowych. Pierwszy standard TPM 1.2 został zaprezentowany w 2005 roku i szybko znalazł zastosowanie w komputerach biznesowych.

W 2016 roku TCG wprowadziła nowszy standard – TPM 2.0, który przyniósł znaczące ulepszenia w zakresie funkcjonalności i bezpieczeństwa. TPM 2.0 jest obecnie wymagany przez wiele nowoczesnych systemów operacyjnych, takich jak Windows 11, co dodatkowo podkreśla jego znaczenie w dzisiejszym świecie technologii.

Jak działa TPM?

Działanie układu TPM obejmuje następujące czynności:

- izolowanie środowiska sprzętowego

- generowanie i przechowywanie kluczy kryptograficznych

- bezpieczne uwierzytelnianie i integrację z systemami operacyjnymi

- ochronę przed manipulacją

Izolowane środowisko sprzętowe

TPM działa jako autonomiczny układ scalony, który jest odizolowany od reszty systemu komputerowego. Oznacza to, że klucze kryptograficzne, certyfikaty i inne dane przechowywane w TPM są chronione przed dostępem zarówno przez użytkownika, jak i potencjalnych atakujących.

Generowanie i przechowywanie kluczy kryptograficznych

TPM jest wyposażony w mechanizmy pozwalające na generowanie kluczy kryptograficznych w sposób bezpieczny. Klucze te nie są dostępne poza TPM, co zapobiega ich przechwyceniu. Układ obsługuje zaawansowane algorytmy, takie jak RSA, ECC czy SHA, co czyni go niezwykle wszechstronnym w kontekście szyfrowania danych.

Bezpieczne uwierzytelnianie i integracja z systemem operacyjnym

Podczas uruchamiania komputera TPM może weryfikować integralność oprogramowania, takiego jak BIOS czy bootloader. Jeśli wykryje jakiekolwiek zmiany lub manipulacje, może uniemożliwić uruchomienie systemu. Działa to jak zaawansowany system alarmowy, który dba o to, by żadne nieautoryzowane oprogramowanie nie miało dostępu do zasobów komputera.

Ochrona przed manipulacją

Układ TPM jest zaprojektowany tak, aby przeciwdziałać wszelkim próbom manipulacji. Na przykład fizyczne próby ingerencji w jego działanie mogą skutkować automatycznym usunięciem przechowywanych kluczy, co uniemożliwia atakującym wykorzystanie danych.

Główne zastosowania TPM

TPM znajduje zastosowanie m.in. w:

- szyfrowaniu danych

- bezpiecznym logowaniu

- uwierzytelnianiu

- weryfikacji integralności systemu

- podpisywaniu i uwierzytelnianiu dokumentów

Szyfrowanie danych

Jednym z najpopularniejszych zastosowań TPM jest wspieranie szyfrowania dysków twardych. W przypadku takich technologii jak BitLocker (Microsoft), TPM przechowuje klucze szyfrujące, które są wymagane do odszyfrowania danych na dysku. Nawet jeśli dysk zostanie fizycznie skradziony, dane pozostaną bezpieczne, ponieważ klucz przechowywany jest w TPM.

Bezpieczne logowanie i uwierzytelnianie

TPM może przechowywać dane uwierzytelniające, takie jak hasła, tokeny czy klucze biometryczne. Dzięki temu użytkownicy mogą korzystać z bardziej zaawansowanych metod logowania, takich jak Windows Hello, które łączą uwierzytelnianie biometryczne z bezpieczeństwem oferowanym przez TPM.

Weryfikacja integralności systemu

TPM umożliwia weryfikację integralności systemu operacyjnego i oprogramowania. Na przykład podczas uruchamiania komputera TPM sprawdza, czy oprogramowanie startowe nie zostało zmodyfikowane przez złośliwe oprogramowanie.

Bezpieczeństwo w środowiskach korporacyjnych

W firmach TPM jest wykorzystywany do zarządzania dostępem do zasobów sieciowych i danych firmowych. W połączeniu z systemami zarządzania tożsamością (IAM) oraz zarządzania urządzeniami mobilnymi (MDM), TPM zwiększa poziom bezpieczeństwa w całej organizacji.

Podpisywanie i uwierzytelnianie dokumentów

TPM może być używany do przechowywania kluczy potrzebnych do cyfrowego podpisywania dokumentów, co jest szczególnie ważne w środowiskach biznesowych i prawnych.

Zalety i wady TPM

Zalety TPM

Do głównych zalet Trusted Platform Module zalicza się:

- Bezpieczeństwo sprzętowe. Dane przechowywane w TPM są praktycznie niemożliwe do wykradzenia bez fizycznego dostępu do urządzenia.

- Wszechstronność. Znajduje zastosowanie w szerokim zakresie procesów związanych z bezpieczeństwem, od szyfrowania danych po logowanie biometryczne.

- Odporność na ataki. TPM działa w sposób niezależny od reszty systemu, co czyni go trudnym celem dla atakujących.

- Wspieranie globalnych standardów. TPM 2.0 jest powszechnie wspierany przez nowoczesne urządzenia i systemy operacyjne.

Wady TPM

Do głównych wad Trusted Platform Module zalicza się:

- Ograniczenia starszego sprzętu. Starsze urządzenia mogą nie być wyposażone w TPM, co ogranicza możliwość jego wykorzystania.

- Zależność od sprzętu. Awaria TPM może prowadzić do problemów z dostępem do danych.

- Koszt wdrożenia. Dla małych firm implementacja rozwiązań opartych na TPM może być kosztowna.

Dlaczego TPM jest kluczowy w przyszłości?

Z każdą kolejną dekadą rola TPM w ochronie danych będzie rosła. Wymóg posiadania TPM 2.0 w Windows 11 to tylko początek. Przewiduje się, że technologia ta stanie się standardem również w innych dziedzinach, takich jak ochrona urządzeń IoT czy rozwój infrastruktury chmurowej.

Podsumowanie

Trusted Platform Module (TPM) to filar nowoczesnego bezpieczeństwa cyfrowego. Dzięki możliwości przechowywania kluczy kryptograficznych, szyfrowania danych i ochrony integralności systemów, TPM jest nieocenionym narzędziem w walce z cyberzagrożeniami. Choć technologia ta nie jest pozbawiona ograniczeń, jej zalety sprawiają, że stanowi fundament współczesnego zaufanego przetwarzania danych.

Zaloguj się