W dzisiejszym dynamicznym świecie technologii, gdzie przechowywanie, zarządzanie i przetwarzanie danych stają się nieodłącznymi elementami działalności wielu przedsiębiorstw, instytucji i jednostek indywidualnych, zagadnienie bezpieczeństwa przechowywanych informacji przybiera wyjątkowe znaczenie. Dane stały się jednym z najcenniejszych zasobów, a ich utrata, dostęp nieautoryzowany czy atak cybernetyczny mogą prowadzić do poważnych konsekwencji, zarówno dla przedsiębiorstw, jak i dla jednostek czy instytucji.

W obliczu tych wyzwań zabezpieczenie danych na serwerze staje się priorytetem, wymagającym zastosowania kompleksowego zestawu technologii i strategii. Jest to zadanie, którego skuteczność zależy od skoordynowanej pracy różnych dziedzin informatyki oraz świadomości zagrożeń, jakie mogą wystąpić w cyfrowym środowisku. W niniejszym artykule skoncentrujemy się na różnych metodach zabezpieczania danych na serwerze, aby przeciwdziałać potencjalnym zagrożeniom.

Szyfrowanie danych

Algorytmy szyfrowania, a szczególnie zaawansowany standard AES (Advanced Encryption Standard), są używane do zabezpieczania danych przed nieautoryzowanym dostępem. W przypadku przesyłania danych, szyfrowanie SSL/TLS stosowane w połączeniach HTTPS zapewnia bezpieczny transfer informacji. Natomiast szyfrowanie danych przechowywanych na dyskach twardych, zarówno na poziomie sprzętu (FDE - Full Disk Encryption) jak i oprogramowania, dodaje dodatkową warstwę ochrony przed kradzieżą danych w przypadku fizycznego dostępu do sprzętu.

Regularne kopie zapasowe

Regularne tworzenie kopii zapasowych danych jest kluczowe dla minimalizowania ryzyka utraty informacji w przypadku awarii sprzętu, błędów użytkowników, ataków czy przypadkowego usunięcia danych. Systematyczne i planowe wykonywanie kopii zapasowych pozwala na przywrócenie danych do wcześniejszego stanu, minimalizując straty.

Dodatkowym zabezpieczeniem jest przechowywanie kopii zapasowych w lokalizacjach odizolowanych od głównego centrum danych. To może obejmować lokalne serwery zapasowe, centra danych zdalne lub korzystanie z usług chmurowych do przechowywania kopii zapasowych w bezpiecznych regionach geograficznych.

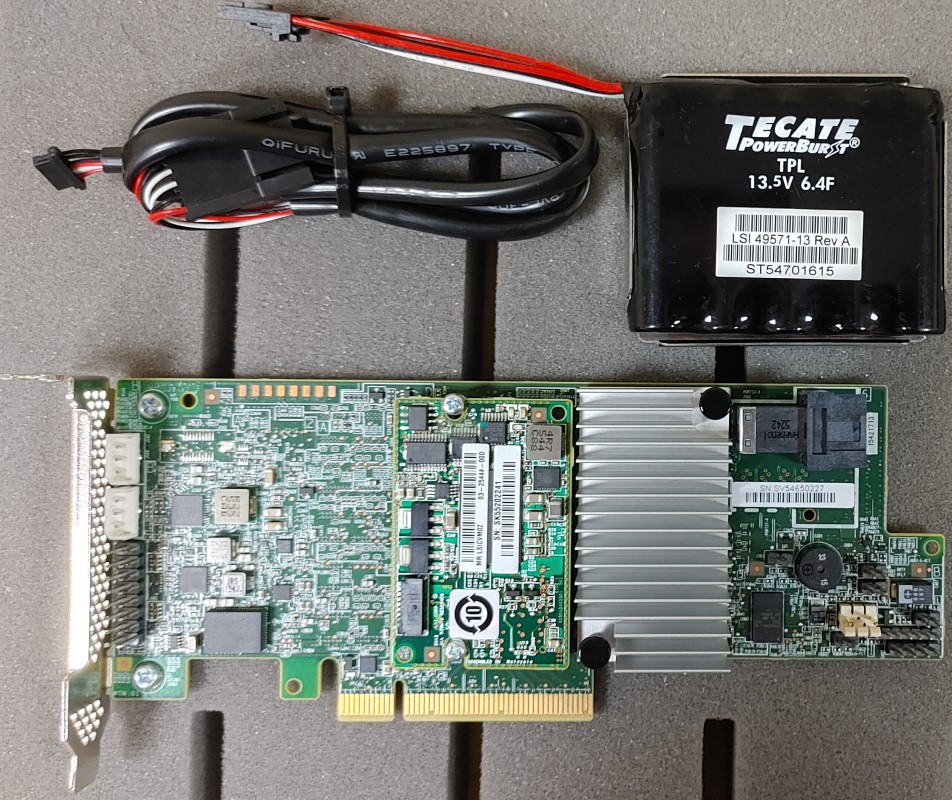

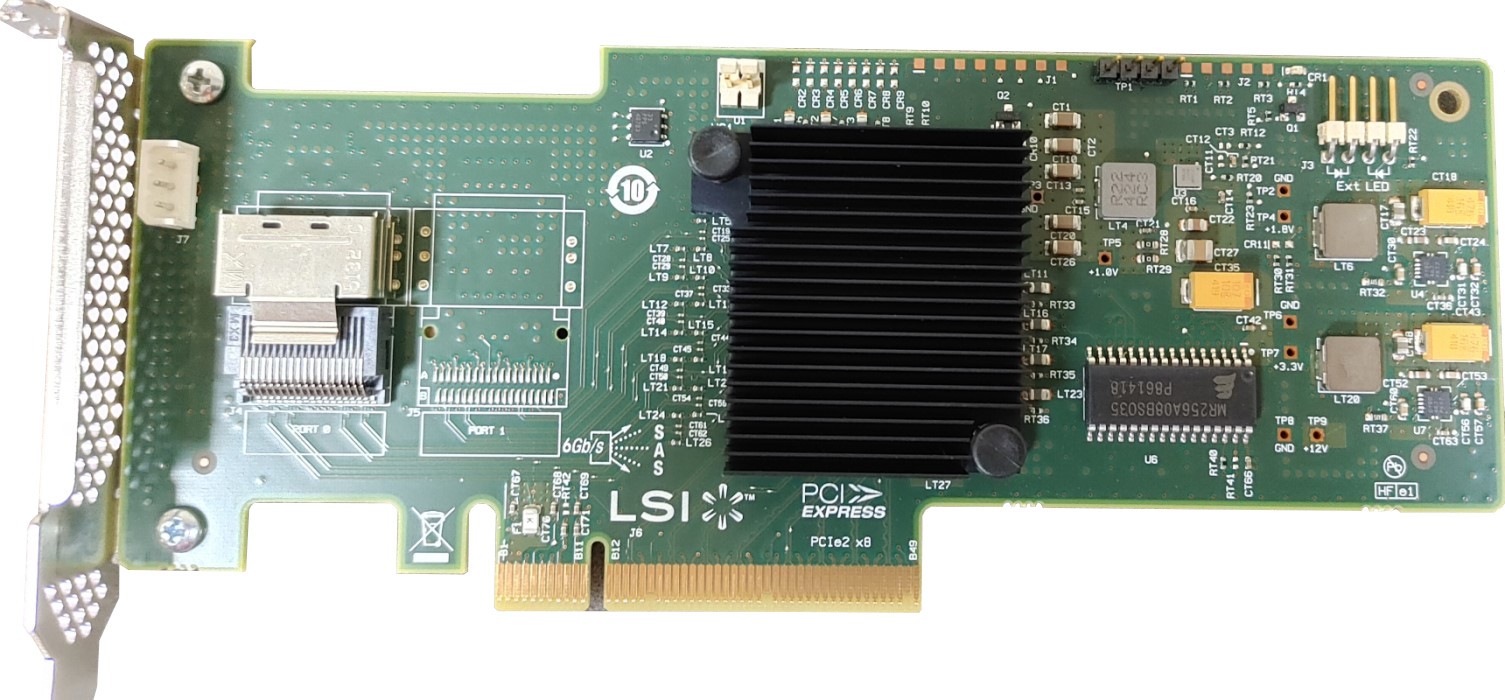

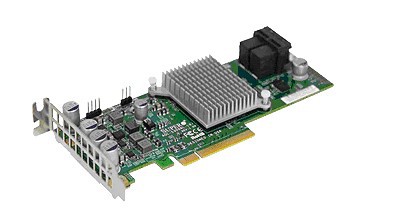

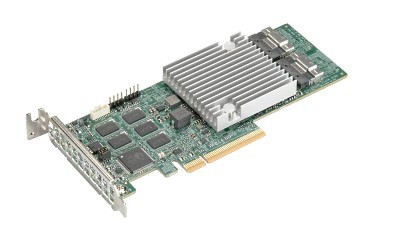

Technologia RAID

Systemy RAID (Redundant Array of Independent Disks) umożliwiają łączenie wielu dysków w jedną jednostkę, co zwiększa niezawodność i dostępność danych. Konfiguracje, takie jak RAID 1 (lustrzane odbicie) zapewniają kopie danych na różnych dyskach, co umożliwia ich odtworzenie w przypadku awarii jednego z dysków.

W przypadku awarii jednego z dysków, technologia RAID pozwala na szybką rekonstrukcję danych, dzięki danym przechowywanym na pozostałych dyskach. To oznacza, że system pozostaje dostępny, nawet w przypadku utraty jednego z elementów konfiguracji RAID.

Firewall i filtrowanie sieciowe

Firewall pełni kluczową rolę w kontrolowaniu ruchu sieciowego. Ustawienia firewalla pozwalają na zdefiniowanie reguł, które decydują, które połączenia są dozwolone, a które blokowane. To efektywne narzędzie w zapobieganiu atakom z zewnątrz.

Filtracja pakietów sieciowych pozwala na eliminację niebezpiecznych danych już na poziomie warstwy sieciowej. To skuteczne narzędzie w zapobieganiu atakom typu DoS (Denial of Service) czy próbom przedostania się złośliwego oprogramowania.

Aktualizacje oprogramowania i patche

Regularne aktualizacje oprogramowania są kluczowe w utrzymaniu bezpieczeństwa, ponieważ deweloperzy ciągle poprawiają znalezione błędy i luki w zabezpieczeniach. Dlatego istotne jest systematyczne wdrażanie nowych wersji oprogramowania.

Łatki bezpieczeństwa, czyli poprawki naprawiające znalezione błędy, powinny być instalowane natychmiast po ich udostępnieniu. Dzięki temu unikamy ekspozycji na potencjalne zagrożenia wykorzystujące znane luki w zabezpieczeniach.

Kontrola dostępu

Skuteczna kontrola dostępu obejmuje surowe zarządzanie, zapewniające, że tylko upoważnione osoby mają dostęp do fizycznych czy logicznych zasobów serwera lub centrum danych.

Autoryzacja wielopoziomowa, wymagająca kilku form identyfikacji, oraz użycie technologii biometrycznych, takich jak czytniki odcisków palców czy rozpoznawanie twarzy, dodają dodatkowe warstwy zabezpieczeń.

Monitorowanie aktywności

Monitorowanie aktywności to proces ciągłego nadzoru nad operacjami serwera. To pozwala na wczesne wykrywanie potencjalnych zagrożeń czy podejrzanej aktywności.

Narzędzia analizy logów pozwalają na śledzenie zdarzeń i aktywności na serwerze. Analiza logów może ujawnić nieprawidłowości, które wskazują na próby ataków lub działania nieautoryzowane.

Audyty bezpieczeństwa

Audyty bezpieczeństwa to systematyczne oceny, które pomagają zidentyfikować potencjalne słabe punkty w zabezpieczeniach. Regularne przeprowadzanie audytów pozwala na dostosowywanie strategii bezpieczeństwa do zmieniających się zagrożeń.

Penetracyjne testowanie bezpieczeństwa to proces symulowania ataków na system w celu zidentyfikowania, jak skutecznie środki ochronne są w stanie się bronić przed potencjalnymi zagrożeniami.

Ochrona fizyczna

Zabezpieczanie fizyczne obejmuje kontrolę dostępu do fizycznych miejsc przechowywania serwerów czy centrów danych. To może obejmować zastosowanie kart dostępu, monitoringu wizyjnego czy systemów alarmowych.

Systemy monitoringu wizyjnego pozwalają na ciągły nadzór nad fizycznymi obszarami przechowywania sprzętu. Systemy alarmowe reagują na nieautoryzowane próby dostępu.

Zastosowanie antywirusów i antymalware

Oprogramowanie antywirusowe i antymalware to pierwsza linia obrony przed złośliwym oprogramowaniem. Regularne aktualizacje baz wirusów i definicji zapewniają skuteczną ochronę.

Regularne skanowanie systemu pozwala na szybkie wykrywanie i eliminowanie potencjalnie szkodliwego oprogramowania przed tym, jak zdąży ono spowodować szkody.

Segmentacja sieci

Segmentacja sieci to praktyka podziału sieci na mniejsze segmenty, co ogranicza dostęp do kluczowych obszarów. To zabezpieczenie uniemożliwia szerzenie się zagrożeń na całą sieć.

Wirtualne sieci prywatne (VPN) zapewniają bezpieczne połączenie zdalne do sieci firmy, co pozwala pracownikom na bezpieczny dostęp do zasobów serwerów z dowolnego miejsca.

Backup w chmurze

Chmura to idealne miejsce do przechowywania kopii zapasowych, ponieważ zapewnia dostępność danych niezależnie od lokalnych awarii. Usługi chmurowe oferują redundantne systemy przechowywania danych, co zwiększa bezpieczeństwo kopii zapasowych.

Szkolenia dla personelu

Pracownicy są kluczowym ogniwem w łańcuchu bezpieczeństwa. Dlatego ważne jest przeprowadzanie szkoleń dotyczących praktyk bezpieczeństwa, zwłaszcza w kontekście identyfikacji i unikania zagrożeń typu phishing.

Wdrożenie ściśle określonych zasad bezpieczeństwa dla pracowników korzystających z serwerów to kluczowy element ochrony przed przypadkowym ujawnieniem poufnych informacji czy naruszeniem zasad bezpieczeństwa.

Zaloguj się